Kit de Sensibilização

O Kit de Sensibilização para a cibersegurança destinado às Universidades Ibero-Americanas é um projeto de colaboração entre a Rede Colaborativa MetaRed e o Instituto de Cibersegurança de Espanha (INCIBE), autor do kit original. A MetaRed Brasil encarregou-se de realizar as adaptações necessárias para otimizar a sua utilização no âmbito das Instituições de Ensino Superior brasileras.

A sensibilização para a importância da segurança da informação, da privacidade e da utilização de dados e para a necessidade de medidas de proteção decorre do facto de grande parte das universidades ter de realizar ações e criar recursos que promovam a segurança da informação dentro das comunidades universitárias.

O objetivo deste projeto é adaptar o excelente trabalho realizado pelo INCIBE no seu kit de sensibilização para a cibersegurança a um novo cenário: as universidades.

Em que consiste o kit?

Este kit é composto por uma série de materiais gráficos e formativos que visam enfrentar e dar a conhecer os aspetos essenciais que os utilizadores (alunos, professores, investigadores, pessoal de administração e serviços, etc.) devem conhecer em matéria de segurança da informação, privacidade e potenciais riscos.

Como posso aceder ao kit?

O kit permite dois modos de utilização:

- Versão simples para ser utilizada tal como foi concebida. Não inclui ficheiros de tipos de letra para edição.

- Versão completa com todos os tipos de letra para edição e adaptação à imagem institucional de cada universidade. As adaptações deverão seguir as condições de uso formuladas pelo INCIBE e pela MetaRed.

Caso pretenda ter acesso ao kit de sensibilização para a cibersegurança destinado às universidades, o responsável pela cibersegurança, o diretor de TI ou equivalente da sua Instituição deve solicitá-lo e, após a autorização do coordenador de cibersegurança da MetaRed para o seu país, enviar-lhe-emos hiperligações para transferir o kit.

Se precisar de mais informações, pode contactar-nos enviando uma mensagem para ciberseguridad@metared.org.

O que inclui?

Manual de implantação

O manual é o guia de aplicação do kit e contém informações sobre os materiais, além de um calendário para a sua distribuição dentro de uma universidade.

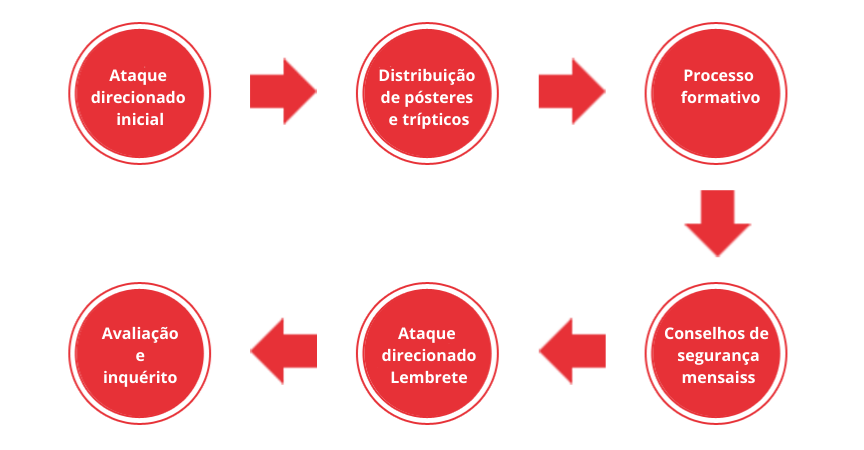

Ataques direcionados

A consciencialização começa com um ou dois exercícios que permitirão avaliar o nível de sensibilização da comunidade universitária para a segurança, ao mesmo tempo que despertam o interesse em aprender mais, Estes exercícios consistem em ataques-surpresa.

Estão incluídos dois ataques direcionados para lançar, um por correio eletrónico e outro através de uma pen USB. Podem lançar-se ambos no início, ou um no início e outro no final da sensibilização. O manual explica em pormenor como lançar estes ataques.

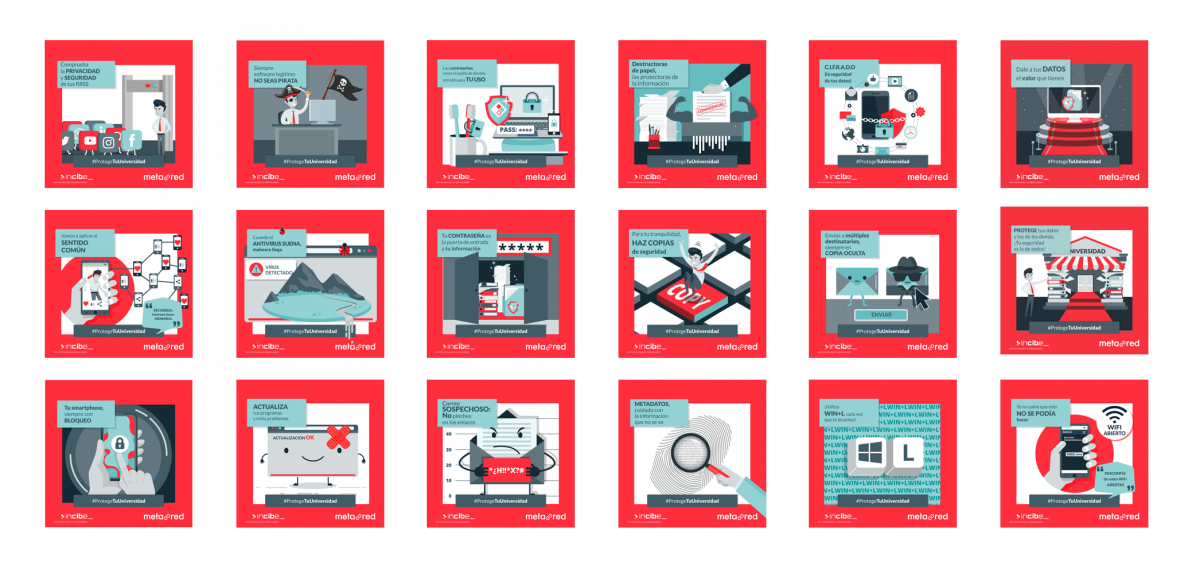

Pósteres e trípticos

Depois de lançar um ataque direcionado, colocaremos em lugares de passagem frequente dois tipos de materiais: pósteres e trípticos.

O kit inclui pósteres em dois tamanhos (A3 e A2). Estes elementos essencialmente gráficos visam sensibilizar os membros da comunidade, para que estes se sintam uma parte ativa da segurança da nossa universidade.

Além dos pósteres, foram criados para este kit vários trípticos que também podemos disponibilizar à comunidade universitária. Os trípticos combinam gráficos e textos para transmitir aspetos importantes de segurança relacionados com as ações de formação.

Ações de formação

Uma vez despertado o interesse, propõe-se a realização de um processo formativo que combina a distribuição de materiais para leitura e visualização com a organização opcional de diálogos. Esta fase é composta por sete blocos temáticos ou pacotes: a informação, fraudes por correio eletrónico, as palavras-passe, o posto de trabalho, o teletrabalho, dispositivos móveis e redes sociais.

Cada pacote contém os seguintes materiais: apresentações, documentos de texto, proteções de ecrã e teste de autoavaliação.

O kit inclui, como reforço, nove apresentações, uma para cada unidade temática, que podem ser utilizadas num diálogo. Estas apresentações permitem rever os conceitos-chave e as medidas de segurança básicas, assim como boas práticas quando se trabalha com informações sensíveis. A informação contida nas apresentações é concisa, já que cada uma delas é acompanhada por um documento de texto com a explicação pormenorizada dos conceitos.

Cada um dos pacotes é explicado num documento de texto. Estes documento contêm informações sobre os conceitos, medidas e boas práticas mencionados nas apresentações. As apresentações e os documentos podem ser distribuídos para uma leitura individual ou ser explicadas por um orador numa sessão formativa.

Uma vez revisto o material anterior, oferecem-se imagens com conselhos ou lembretes para utilizar durante vários meses como proteções de ecrã ou imagens de fundo do ambiente de trabalho. Devem ser mudadas todos os meses para todas serem visualizadas.

Por último, os materiais para realizar ações de formação contêm alguns testes de autoavaliação, com perguntas sobre cada tema, que permitem ao utilizador testar os conhecimentos adquiridos.

Conselhos de segurança mensais

Para sintetizar, são incluídos alguns ficheiros com gráficos que contêm conselhos temáticos para reforçar o que foi aprendido. Estes materiais estão otimizados para utilização nas redes sociais e na Internet.

Inquérito de avaliação

Inquérito de avaliação Quando tiver terminado a sensibilização na sua universidade, pode partilhar connosco a sua experiência e as suas opiniões através do inquérito de satisfação. A sua colaboração é muito importante para melhorar este kit.

Preencher inquéritoCondições de uso

- Os materiais do kit podem ser personalizados para o ambiente da universidade e com o logotipo da universidade que os utiliza, mas em nenhum caso os logotipos existentes serão removidos deles.

- A autoria deste kit (INCIBE) será citada quando o conteúdo for lançado, original ou modificado pela universidade.

- A universidade que faz uso dos materiais fornecerá dados sobre o uso dos materiais ao grupo internacional de cibersegurança da MetaRed, a fim de preparar um relatório anual que será enviado ao INCIBE. Os dados serão obtidos por meio de um inquérito que recolherá as informações do inquérito da INCIBE e informações adicionais propostas pela MetaRed.

- Cada universidade que usa o kit será responsável por garantir a conformidade com essas condições.

Implantação recomendada

O kit foi concebido para ser desdobrado em várias etapas, mas, uma vez que cada universidade pode ter determinadas preferências, estas etapas são opcionais e podem ser aplicadas em função das necessidades específicas de cada organização.

Com a colaboração de:

Todos os materiais são de propriedade do INCIBE (Instituto de Segurança Cibernética da Espanha) e foram adaptados ao campo das IES ibero-americanas pelo MetaRed.

O uso desses materiais deve seguir as condições de uso indicadas neste site.